L'équipe BlueHorn est ravie de présenter une nouvelle fonctionnalité majeure qui renforcera significativement les capacités de sécurité et de surveillance de nos clients : le Network Traffic Analyzer (NTA).

Cet outil de pointe est conçu pour améliorer notre capacité à identifier les comportements anormaux et les menaces potentielles, garantissant ainsi la protection de notre organisation et de nos clients dans l'environnement numérique actuel.

-

Configuration des capteurs : Les clients doivent configurer un ou plusieurs capteurs sur leur réseau. Ces capteurs observent le trafic qui passe par les interfaces qu'ils surveillent.

-

Analyse du trafic : Les capteurs utilisent plusieurs projets sur mesure pour capturer et analyser le trafic réseau afin de détecter d’éventuelles attaques.

Chaque capteur utilise plusieurs connecteurs et méthodes pour capturer des données réseau précises et générer des rapports détaillés.

Nous utilisons des plugins personnalisés, développés en interne, pour effectuer une analyse approfondie des activités réseau. Cela permet de détecter les attaques à travers les paquets réseau (network packets) qui circulent dans les réseaux des clients et d’améliorer la précision des détections.

-

Console BlueHorn : Nos clients peuvent voir en temps réel ce qui se passe sur leurs réseaux, ce qui leur permet d’identifier facilement la cause et l’impact d’une attaque.

Le NTA consiste à surveiller et analyser les données réseau en temps réel afin d’établir des modèles, de détecter des anomalies et d’arrêter les menaces de sécurité avant qu’elles ne causent des dommages. En plus des améliorations de performance que l’analyse du réseau peut apporter, elle est également essentielle d’un point de vue sécurité :

-

Détection et atténuation des menaces : Le NTA analyse les paquets réseau pour identifier les activités hostiles, la propagation de logiciels malveillants et les tentatives d’accès non autorisées. En inspectant les en-têtes et les charges utiles des paquets, il peut détecter les signatures de menaces connues, les comportements anormaux indicatifs d’attaques zero-day et même des menaces sophistiquées sans signature connue.

-

Détection et prévention des intrusions : Le NTA étend les capacités des systèmes IDS/IPS en offrant une visibilité approfondie du trafic réseau. Il identifie les mouvements latéraux au sein du réseau, permettant de détecter lorsqu’un attaquant tente de se déplacer d’un système compromis à un autre.

-

Analyse comportementale : Le NTA établit une base de référence du comportement normal du réseau et détecte les écarts pouvant indiquer un système compromis ou une menace interne. L’une des techniques utilisées pour identifier les schémas inhabituels du trafic réseau est l’analyse statistique.

-

Prévention de l’exfiltration des données : Le NTA surveille les transferts de données importants ou les schémas de communication inhabituels indiquant une tentative d’exfiltration de données, ce qui est essentiel pour la protection des informations sensibles.

-

Conformité et analyses forensiques : Le NTA fournit des journaux et des rapports détaillés, essentiels pour les analyses forensiques (également appelée investigation numérique). En cas d’incident de sécurité, ces journaux peuvent être analysés pour comprendre l’étendue et l’impact de la violation.

Comme vous pouvez l’imaginer, la mise en place et le développement d’une infrastructure permettant de réaliser toutes ces analyses sont coûteux, chronophages et difficiles à maintenir. De plus, obtenir des alertes ou des rapports sur l’activité du réseau n’est pas une tâche facile.

Pour simplifier la vie de nos clients, et avec une licence BlueHorn, ils peuvent télécharger l’image officielle du “BlueHorn Network Sensor” et déployer facilement autant de capteurs qu’ils le souhaitent.

Après une brève configuration, nos clients pourront voir les comportements réseau anormaux directement dans la console BlueHorn et recevoir des alertes. Ils pourront alors initier eux-mêmes une enquête ou laisser notre équipe SOC s’en charger (à condition de disposer du bon abonnement).

Comme toujours, nous affichons uniquement les attaques réelles et potentielles, afin d’éviter de submerger nos clients avec trop de faux positifs.

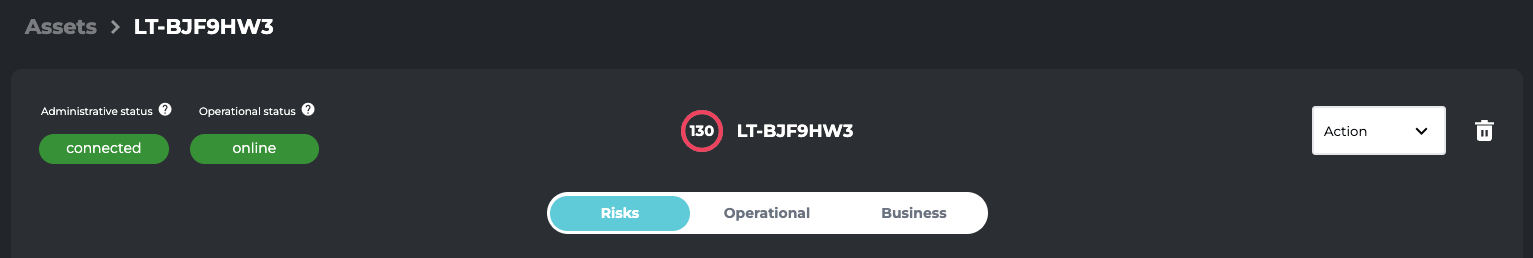

Dans l’exemple ci-dessous, l’actif présente des alertes C2H et NSM. Nous documentons les détails du risque et pouvons même afficher toutes les informations d’un journal pour faciliter l’analyse.

|

|

Cela fait de BlueHorn une solution de sécurité unique pour protéger nos clients.

Principaux points à retenir

Avec le Network Traffic Analyzer de BlueHorn, les organisations bénéficient d’une visibilité en temps réel, d’une détection avancée des menaces et d’alertes automatisées, garantissant une défense proactive contre les cybermenaces. Nos plugins développés sur mesure et notre intégration transparente offrent des détections précises avec un minimum de faux positifs.

Que les clients mènent eux-mêmes leurs enquêtes ou s’appuient sur notre équipe SOC, BlueHorn simplifie et optimise la sécurité réseau. Restez protégé et gardez une longueur d'avance.

Vous avez des questions sur cet outil ou sur BlueHorn ? Consultez notre page consacrée au SOC pour en savoir plus, ou contacter l’un de nos experts.