Protéger les ordinateurs de bureau physiques et les ordinateurs portables est un défi dans les tâches quotidiennes de l'administrateur. Les ordinateurs de bureau physiques et les ordinateurs portables ont l'avantage d'être décentralisés. La centralisation de vos points finaux dans un centre de données vous apportera plusieurs avantages en matière de sécurité.

Données sensibles

Les données sensibles restent dans le centre de données où la sécurité peut protéger contre les fuites. Il n'y a pas plus de données sensibles réparties sur les postes de travail physiques et les ordinateurs portables des employés qu'il est possible d'intégrer des postes de travail virtuels dans votre stratégie de sauvegarde.

Ordinateurs virtualisés

Les postes de travail virtualisés sont créés à la demande à partir du même modèle de sécurité. Des modèles peuvent être créés, basés sur vos normes de sécurité, et sont indépendants du matériel sous-jacent.

Les postes de travail virtualisés vous permettent de rester à jour avec les systèmes guest d'exploitation pris en charge. Quand un OS guest deviendra obsolète, et que vous l'exécutez toujours sur plus de 80% de vos postes de travail physiques, cela devient une course contre le temps et contre le budget pour phaser progressivement cet OS obsolète. Lorsque vous utilisez des postes de travail virtualisés, vous pouvez préparer un nouveau modèle master à l'avance et déployer progressivement de nouvelles machines virtuelles sans avoir à acquérir de nouveau matériel. La migration pour les utilisateurs finaux sera également beaucoup plus aisée que de devoir réinstaller leur bureau physique.

Thin clients

Thin clients peuvent être utilisés pour s'approcher des postes de travail virtuels. Ils ont plusieurs avantages en matière de sécurité.

- Les thin clients sont gérés de manière centralisée en ce qui concerne les politiques de sécurité et les mises à niveau.

- Les données ne peuvent pas être copiées vers un autre emplacement que le serveur.

- Il n'est pas possible d'installer des logiciels non autorisés et il n'y a pas non plus d'introduction de virus.

- De plus, ils présentent d'autres avantages : une consommation d'énergie réduite et un temps de mise en service et de réparation plus rapide.

End Point Recovery

Les postes de travail virtualisés contribuent également à réduire les coûts des processus de reprise après désastre et de continuité des activités. La remise en service d'ordinateurs de bureau physiques après un problème peut prendre des semaines, voire des mois. Cela sera très coûteux en termes d'heures de travail, sans parler de l'improductivité que cela entraîne pour vos employés.

Les postes de travail virtuels ont l'avantage de pouvoir être supprimés et reconstruits sur la base des modèles master en quelques heures. En combinaison avec un antivirus au niveau de l'hyperviseur, les points d'extrémité sont automatiquement protégés une fois déployés. Souvent, le déploiement des agents est oublié et laisse les points finaux et les serveurs non protégés. Cela augmentera le niveau de sécurité de vos points finaux et réduira le coût total de possession car moins de temps est consacré à l'entretien des agents.

Anti-Virus au niveau de l'hyperviseur

Lorsque vous utilisez l'antivirus au niveau de l'hyperviseur, il déverrouille plusieurs autres possibilités. Vous pouvez déconnecter automatiquement la machine virtuelle du réseau lorsqu'une menace est détectée. Des informations plus détaillées sur cette approche sont disponibles sur ce blog.

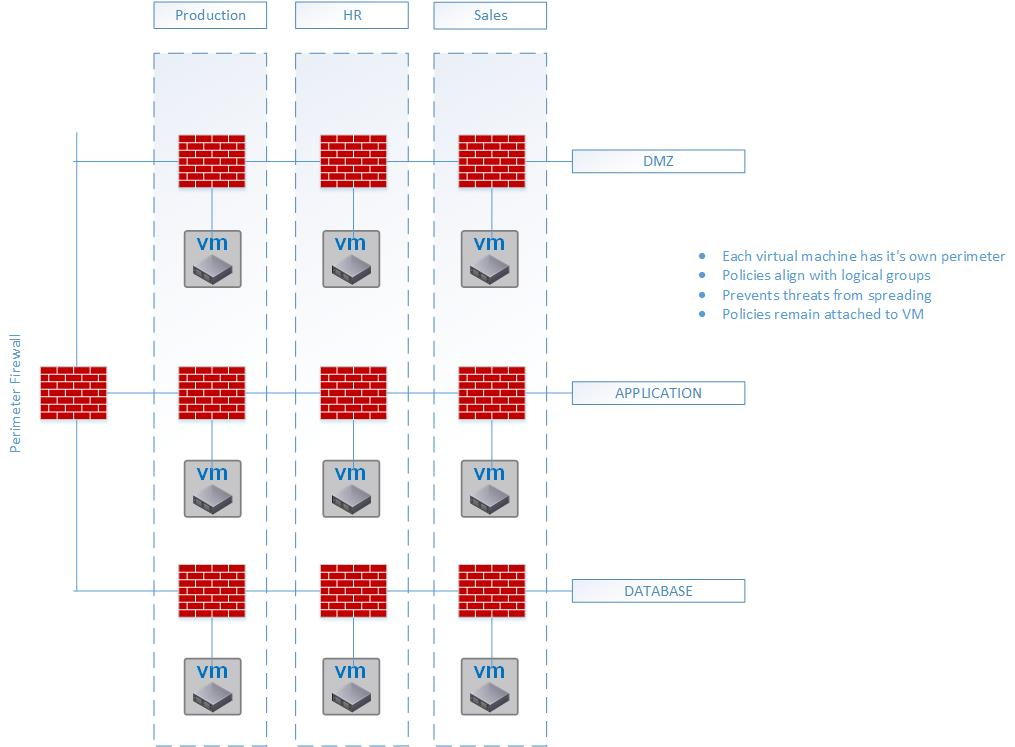

Approché de sécurité distribuée : Virtual Networking

Dans un centre de données, nous avons 2 types de trafic :

- Trafic Nord-Sud : C'est ce qu'on appelle le trafic vers Internet (up & download). Le trafic Nord-Sud est protégé par votre périmètre firewall, anti spam, reverse proxy.

- Trafic Est-Ouest : C'est ce qu'on appelle le trafic entre les machines virtuelles. Le trafic Est-Ouest n'est souvent pas protégé. Une fois qu'un hacker a compromisé un serveur, il dispose d'une liberté pour se rendre sur d'autres serveurs.

Lors de l'utilisation d'une approche de sécurité distribuée, des règles de sécurité seront implicites pour le trafic Est-Ouest. Des informations plus détaillées sur cette approche sont disponibles sur ce blog.

Restez attentif pour le sujet de la semaine prochaine : Stratégie de sauvegarde et de restauration

Nous avons des experts disponibles qui sont en mesure de vous aider avec les meilleures pratiques pour chaque ligne de défense.

Contactez-nous pour savoir comment EASI peut partager notre expérience et vous aider à mettre en œuvre la bonne stratégie de sécurité !