La Réponse aux Incidents et l'Investigation Numérique (RIIN) gagne en importance dans le monde informatique. Les pirates développent des logiciels plus sophistiqués pour pénétrer dans les appareils, les réseaux, etc. C'est là qu'Easi intervient pour essayer de prévenir ce genre de situation ou pour aider en cas de violation. Si vous souhaitez en savoir plus sur notre approche RIIN, lisez donc la suite ou contactez-nous !

Qu'est-ce que le RIIN ?

RIIN, également appelé Réponse aux Incidents et Investigation Numérique, ou Digital Forensics & Incident Response (DFIR) en anglais, est le processus nécessaire pour gérer correctement un incident impliquant des informations numériques. L'accent est mis sur l'identification, l'investigation et la récupération des incidents informatiques. Il peut s'agir d'incidents de sécurité, de violations et de cybermenaces.

Alors que le monde de l'information numérique change continuellement, l'approche des pirates évolue aussi. Ils sont de plus en plus innovants et ils recherchent de plus en plus de nouvelles façons pour causer des brèches. Il est fort possible qu'un pirate soit en train de lire cet article avec vous, sans que vous vous en aperceviez. Lorsque vous réalisez qu'un pirate effectue des activités malveillantes au sein de votre réseau, il est souvent trop tard et des données ont déjà été volées. C'est là qu'intervient la Réponse aux Incidents et l'Investigation Numérique (RIIN).

Que fait Easi pour vous ?

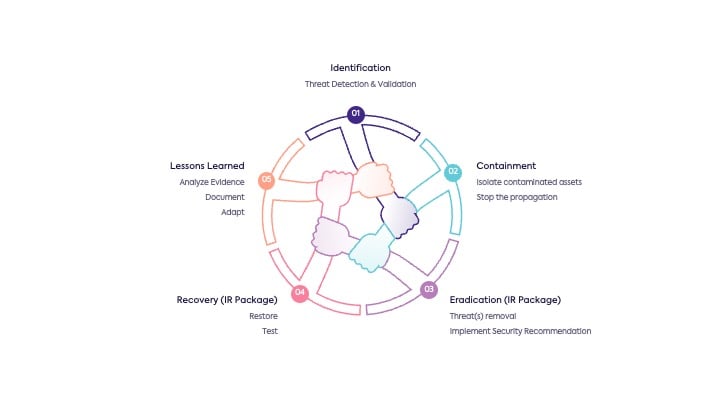

Easi se met immédiatement au travail. Nous suivons un Plan de Réponse aux Incidents prédéfini. Ce plan RI garantira qu'aucune étape n'est négligée ou oubliée.

Kick off: Préparation

La première étape est très importante et elle comporte de nombreux aspects. Dans notre package de Réponse aux Incidents, nous fournirons une formation de sensibilisation des utilisateurs où nous nous assurons que tous les employés savent comment protéger leurs données de façon optimale. Ce faisant, nous sensibilisons les employés aux dangers liés à la cybersécurité et aux violations de données. Nous ferons également la démonstration d'une violation de données pour montrer visuellement ce qui peut arriver. La dernière partie de cette phase consiste à fournir des outils de haute technologie qui surveilleront, menaceront et chasseront… Les attaquants éventuels, 24h/24 et 7j/7. Cela réduira déjà le risque d'incident de cybersécurité.

Étape 1) Identification

Dans la deuxième étape, nous essayons de recueillir autant d'informations que possible. Un questionnaire prédéfini vous sera fourni. La plupart des questions seront assez faciles à remplir. Cela fera gagner beaucoup de temps à l'équipe de Réponse aux Incidents. De cette manière, ils peuvent entamer plus rapidement le confinement du logiciel malveillant. Selon le type d'incident, il est aussi possible de recevoir des questions supplémentaires. Les participants ne sont pas obligés d'y répondre, mais cela nous aidera beaucoup.

Étape 2) Confinement

Ensuite, il y a la phase de Confinement. Au cours de cette phase, nous allons essayer de contenir le virus, les logiciels malveillants... Il s'agit de l'une des phases essentielles. Nos clients recevront un plan d'infection contenant de brèves instructions pour déconnecter les appareils infectés, recueillir des preuves... si nécessaire. L'équipe de Réponse aux Incidents commencera à renforcer les appareils et les utilisateurs pour les protéger contre d'autres infections. Cela peut impliquer la modification des politiques de mot de passe, l'ajout de règles de pare-feu, l'A2F, des correctifs... Ces actions fourniront la protection nécessaire pour entamer la phase suivante.

Étape 3) Éradication

Au cours de la phase d'Éradication, l'équipe de Réponse aux Incidents essaiera d'éliminer le virus, le logiciel malveillant... et de le supprimer de tous les appareils. Cette phase contiendra l'utilisation des outils qui ont été fournis au début de l'accord. Les outils que nous utilisons pour la Réponse aux Incidents sont des outils haut de gamme offrant de nombreuses fonctionnalités. Certains outils pourront ainsi déceler des activités douteuses, un comportement anormal... Cela nous permet de voir le chemin parcouru par le pirate pour s'introduire dans le système et la façon dont il/elle a procédé. Nos outils verront alors si l'infection est malveillante et ils la tueront avant qu'elle ne nuise à quelconque système. Comme vous pouvez le constater, il est très important de disposer des bons outils dans le cadre de la réponse aux incidents. Ainsi, nous pouvons trouver des menaces, rechercher des fichiers malveillants… de façon bien plus efficace. Si nous trouvons le remède au problème, nous commençons à corriger/mettre à jour tous les appareils et systèmes infectés. Nous allons également reconfigurer ou effectuer un retour en arrière (rollback) si nécessaire.

Étape 4) Récupération

Alors que nous essayions d'éradiquer le virus, les logiciels malveillants… dans les étapes précédentes, nous allons maintenant essayer de ramener tous les appareils et systèmes à un état de fonctionnement normal. Cela peut se faire par le plan de reprise après sinistre qui pourrait de plus être inclus dans le package de Réponse aux Incidents. Tout est ainsi prédéfini, de sorte que lorsqu'un incident survient, nous pouvons agir rapidement. Après avoir accompli la Reprise après Sinistre, nous examinerons toutes les configurations du pare-feu, des outils… sur la base des informations recueillies au cours de l'incident. Ces informations recueillies permettront d'exclure beaucoup de choses pour éliminer les futures menaces.

Étape 5) Enseignements tirés

Enfin, nous discuterons de tout ce qui s'est passé avant, pendant et après l'incident. De cette façon, nous pouvons en tirer des enseignements en tant qu'équipe de Réponse aux Incidents, tout comme notre client. Nous nous appuierons sur notre rapport bien détaillé pour présenter l'incident et ce qui s'est passé exactement. Ensuite, nous expliquerons ce que nous avons fait pour essayer d'éradiquer le virus, les logiciels malveillants… Pour les personnes non techniques, nous pouvons également faire une présentation fournissant des renseignements de haut niveau. Finalement, nous fournirons des solutions pour remédier aux faiblesses éventuelles pour essayer de faire en sorte qu'une violation similaire ne se reproduise pas. Chez Easi, nous comptons vraiment sur une bonne communication avant, durant et après un incident. De cette façon, les deux parties sont informées à tout moment.

Comment fonctionne Easi en termes de RIIN ?