Les attaques de phishing restent très prisées des cybercriminels, surtout depuis le début de la pandémie. En effet, le nombre d'attaques visant les entreprises a fortement augmenté.

Les hackers sont inventifs et ne reculent devant rien pour tenter de voler vos données privées ou celles de votre entreprise et, en fin de compte, lancer une attaque de type ransomware.

Le problème est que peu de gens savent à quel point il est facile de tomber dans le panneau. Y compris pour les utilisateurs avertis. Il existe un type d'attaque perverse qui utilise un outil simple appelé Evilginx. Le niveau de simplicité et les dommages qu'il peut causer aux particuliers et aux entreprises me font froid dans le dos.

A travers cet article, je souhaite provoquer une prise de conscience et vous donner quelques conseils pour vous protéger de ce type d’attaque.

Evilginx, c'est quoi ?

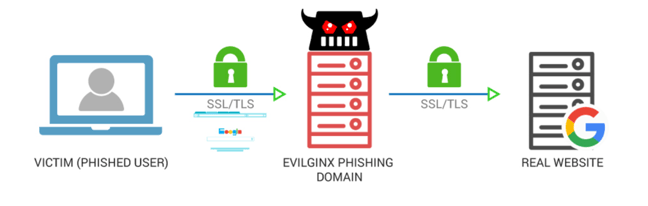

En bref, Evilginx est un framework de type "man-in-the-middle" qui permet à un hacker de subtiliser des informations d'identification et des tokens d'authentification, ce qui lui permet de contourner toute forme d'authentification à deux facteurs (2FA).

Quelle est la différence avec les attaques de phishing dites "basiques" ?

Il existe une différence majeure entre les attaques menées avec Evilginx et celles qui ne le sont pas.

Lors de tentatives de phishing classiques, les hackers tentent de recréer, aussi fidèlement que possible, des modèles HTML similaires de pages de connexion (d'Outlook, de LinkedIn, etc.). Ils tentent ensuite d'inciter les victimes à saisir leurs informations d'identification, qui sont ensuite enregistrées et subtilisées par les hackeurs.

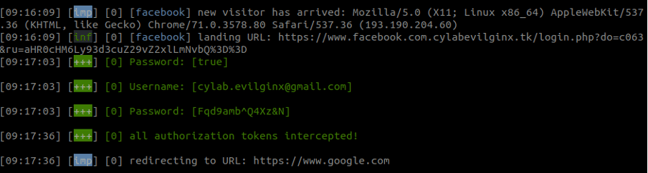

Evilginx va encore plus loin. Au lieu d'afficher des modèles de pages similaires, il agit comme un relais entre le véritable site Internet et l'utilisateur piégé. Après avoir cliqué sur le lien malveillant, les victimes sont redirigées vers le vrai site web, sans savoir qu'Evilginx collecte toutes les données transmises entre les deux parties.

Même la double authentification ne peut pas vous sauver

Aujourd'hui, le principe d'authentification deux facteurs reste l'un des meilleurs moyens de prévenir les attaques de phishing classiques. Si un hacker parvient à récupérer votre login et votre mot de passe, il ne pourra pas accéder à votre compte car l'authentification à deux facteurs agit comme une seconde ligne de défense.

Avec Evilginx, c'est une toute autre paire de manches. Même si un utilisateur piégé a activé l'authentification à double facteur, le hackeur attaquant pourra toujours prendre le contrôle du compte à distance. Comment ? Comme je l'ai déjà dit, Evilginx agit comme un intermédiaire entre le site Internet ciblé et la victime pour intercepter les informations d'identification ainsi que les tokens d'authentification.

Lorsque la victime saisit ses informations d'identification et qu'il lui est demandé de fournir le code de sécurité issu de l'authentification à deux facteurs, elle recevra toujours ce code car elle "communique" avec le vrai site Web. Evilginx se trouve au milieu.

Je ne veux pas entrer dans les détails techniques de ce qui se passe en arrière-plan. Ce que vous devez savoir, c'est qu'après une authentification à double facteur, un token est généré sous la forme d'un cookie. Ce cookie est également intercepté par Evilginx et enregistré, ce qui permet à l'attaquant de contourner la protection à double facteur.

À ce stade, le hacker détient toutes les clés pour se connecter avec succès au compte de la victime, en contournant totalement l'identification à double facteur.

Si vous voulez voir Evilginx en action, j'ai réalisé une courte vidéo de démonstration (en anglais):

3 façons de se protéger des attaques d'Evilginx

Comme pour toute tentative de phishing, il existe des moyens simples de s'en protéger.

1.Vérifiez le domaine du site web

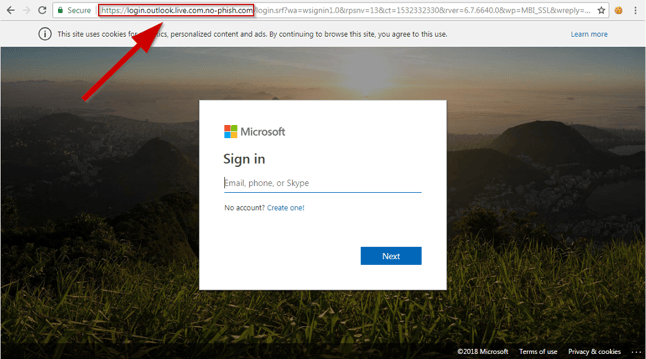

L'un des (seuls) défauts d'Evilginx est que les hackers doivent enregistrer leur propre domaine. Qui sera (légèrement) différent du domaine réel du site web.

Par exemple, si un hacker cible Outlook, il enregistrera probablement un nom de domaine tel que outloook.com ou outl00k.com, ce qui compliquera la tâche des victimes potentielles.

Pour vous assurer que vous n'êtes pas victime d'une attaque Evilginx, vérifiez toujours la légitimité du domaine du site Web dans la barre d'adresse.

2.Investir dans la sensibilisation à la sécurité

Evilginx représente un réel danger pour les entreprises car il suffit d'un seul employé qui se fait piéger pour que les hackers puissent dérober une grande quantité de données (confidentielles).

C'est la raison pour laquelle les utilisateurs finaux (employés) sont souvent considérés comme les maillons les plus faibles du dispositif de sécurité d'une entreprise. La meilleure façon d'éviter toute faille de sécurité dans une entreprise est de former et d'éduquer les employés et de les sensibiliser.

3. Faites usage de l'authentification universelle (U2F)

L'U2F est une clé matérielle physique (un peu comme une clé USB) qui communique directement avec le site web. Si le domaine inscrit dans la barre d'adresse du navigateur ne correspond pas au domaine attendu utilisé pour la connexion, la communication sera interrompue.

L'authentification universelle à 2 facteurs vous garantit que vous ne serez jamais victimes de phishing, même avec Evilginx.