Phishing-aanvallen blijven erg populair bij cybercriminelen, vooral sinds het begin van de pandemie. Sindsdien is het aantal aanvallen gericht op bedrijven sterk toegenomen.

Hackers zijn zeer inventief en zullen geen middel schuwen om te proberen je privé-gegevens of die van je bedrijf te stelen en uiteindelijk een ransomware-aanval uit te voeren.

Het probleem is dat niet veel mensen weten hoe makkelijk het is om erin te trappen. Zelfs voor getrainde ogen. Er bestaat een kwaadaardige phishing-aanval die gebruik maakt van een eenvoudig programma genaamd Evilginx. De mate van eenvoud en de schade die het kan toebrengen aan particulieren en bedrijven bezorgden me echt koude rillingen.

Met dit artikel wil ik de aandacht vestigen op deze problematiek en je enkele tips geven om jezelf te beschermen.

Wat is Evilginx?

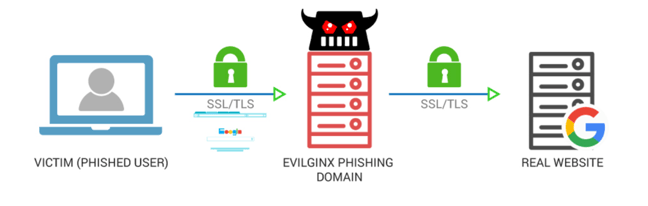

Simpel gezegd is Evilginx een man-in-the-middle framework dat een hacker in staat stelt om inloggegevens en authenticatietokens te stelen, waardoor ze uiteindelijk elke vorm van 2-factor-authenticatie (2FA) kunnen omzeilen.

Wat is het verschil met "gewone" phishing-aanvallen?

Er is een groot verschil tussen de aanvallen die Evilginx gebruiken en de aanvallen die dat niet doen.

Bij eenvoudige phishingaanvallen proberen hackers zo getrouw mogelijke HTML-templates van aanmeldingspagina's (van Outlook, LinkedIn, enz.) na te maken. Vervolgens proberen ze de slachtoffers ertoe te verleiden hun inloggegevens in te voeren, die vervolgens worden gelogd en gestolen door de hacker.

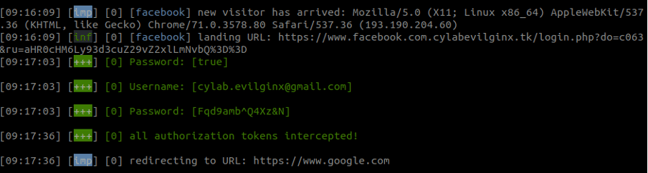

Evilginx gaat nog een stap verder. In plaats van templates van lookalike pagina's te tonen, fungeert het als een relay tussen de echte website en de phished gebruiker. Na het klikken op een kwaadaardige link, worden de slachtoffers naar de echte website gestuurd, zonder te weten dat Evilginx de data die tussen de twee partijen wordt verzonden, vastlegt.

Zelfs 2-factor authenticatie kan je niet redden

Ook vandaag blijft 2FA een van de beste manieren om basis phishing aanvallen te voorkomen. Als een hacker erin slaagt je login en wachtwoord te achterhalen, zal hij geen toegang meer krijgen tot je account omdat 2FA fungeert als een tweede verdedigingslinie.

Bij Evilginx zit hier het grote verschil: zelfs als een gephishte gebruiker 2FA heeft ingeschakeld, zal de aanvaller nog steeds in staat zijn om op afstand de account over te nemen! Hoe? Zoals ik al eerder zei, Evilginx fungeert als een man-in-the-middle tussen de eigenlijke doelwebsite en het slachtoffer om inloggegevens en authenticatietokens te onderscheppen.

Wanneer het slachtoffer zijn inloggegevens invoert en wordt gevraagd om een 2FA challenge antwoord te geven, krijgt hij toch een code omdat hij met de echte website praat, met Evilginx in het midden.

Ik wil niet te technisch ingaan op wat er op de achtergrond gebeurt. Wat je moet weten is dat nadat een 2FA challenge is voltooid, er een sessietoken gegenereerd wordt in de vorm van een cookie. Die cookie wordt onderschept door Evilginx en opgeslagen, waardoor de aanvaller de 2FA bescherming kan omzeilen.

Op dit punt heeft de hacker nu alle sleutels in handen om met succes verbinding te maken met de account van het slachtoffer, waarbij de 2FA bescherming volledig wordt omzeild.

Als je Evilginx in actie wilt zien, kijk dan naar mijn demo video (in het Engels).

3 manieren om jezelf te beschermen tegen Evilginx aanvallen

Zoals bij alle phishing-pogingen zijn er eenvoudige manieren om je ertegen te beschermen.

1. Controleer het domein van de website

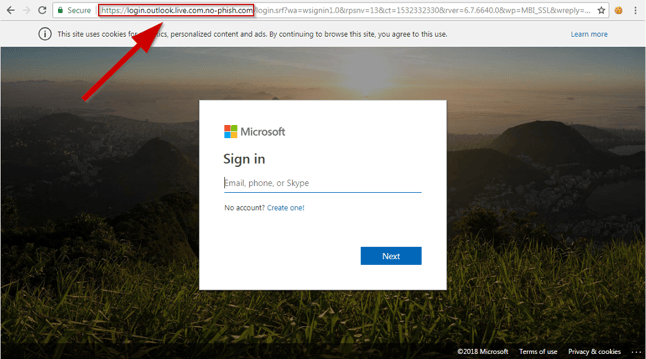

Een van de (enige) nadelen van Evilginx, is dat hackers een eigen domein moeten registreren. Dit zal (iets) anders zijn dan het eigenlijke domein van de website.

Als een hacker bijvoorbeeld Outlook als doelwit heeft, zal hij waarschijnlijk een domeinnaam registreren als outloook.com of outl00k.com, waardoor het voor potentiële slachtoffers moeilijk wordt om een verschil te zien.

Om er zeker van te zijn dat je niet in een Evilginx aanval trapt, controleer altijd de legitimiteit van het website-domein in de adresbalk.

2. Investeren in Security Awareness

Evilginx vormt een echt gevaar voor bedrijven omdat er maar één werknemer nodig is om gephisht te worden en aanvallers de kans te geven een grote hoeveelheid (vertrouwelijke) gegevens te stelen.

Daarom worden eindgebruikers vaak beschouwd als de zwakste schakels in de beveiliging van een bedrijf. Werknemers de juiste training geven en hen bewust maken van de problematiek, is de beste manier om inbreuken op de beveiliging van een bedrijf te voorkomen.

3. Gebruik Universele 2e factor Authenticatie

Universele 2e factor Authenticatie is een fysieke hardwaresleutel (een beetje zoals een USB-stick) die rechtstreeks met de website praat. Als het domein dat in de adresbalk van de browser staat niet overeenkomt met het domein dat voor de verbinding wordt verwacht, zal de communicatie worden onderbroken.

Universele 2e factor authenticatie is een extra garantie u dat u nooit gephisht zult worden, zelfs niet met Evilginx.