Cyberaanvallen zijn geen uitzonderlijke crisissituaties meer. Ze maken vandaag deel uit van de dagelijkse realiteit van vrijwel elke organisatie.

Deze blog vloeit rechtstreeks voort uit de analyses van ons Incident Response-team, dat dagelijks wordt ingeschakeld bij beveiligingsincidenten bij organisaties in uiteenlopende sectoren. Door die incidenten systematisch onder de loep te nemen, worden duidelijke patronen zichtbaar:

-

in de middelen en technieken die aanvallers inzetten,

-

maar ook in de gevolgen die organisaties uiteindelijk voelen,

-

en wie in het vizier loopt.

Op basis van onze ervaring lichten we toe hoe de meest voorkomende cyberincidenten vandaag tot stand komen, en vooral hoe organisaties ze beter kunnen voorkomen.

|

Samenvatting: Wat zijn de meest voorkomende cyberaanvallen bij bedrijven? Welke bedrijven lopen het meeste risico op cyberaanvallen? |

De meest voorkomende cyberincidenten vandaag

Middelen & technieken

Dit is HOE de aanvaller binnen geraakt. Dit leidt niet automatisch tot een incident, maar vormen wel het startpunt.

De voornaamste manieren zijn phishing, password stealers & malware en ongepatchte servers.

-

Phishing:

Phishing blijft met voorsprong de meest gebruikte aanvalstechniek. Het gaat steeds vaker om gerichte berichten die zich voordoen als: een vertrouwde leverancier of partner; een interne collega of leidinggevende;een financiële of administratieve dienst,...

-

Password stealers & malware:

Via kwaadaardige bijlagen of downloads proberen aanvallers malware te installeren die inloggegevens verzamelt, sessies of tokens overneemt, of persistente toegang voorbereidt.

-

Ongepatchte servers:

Aanvallers scannen continu het internet op kwetsbare VPN’s en remote access gateways; blootgestelde appliances, en verouderde webdiensten en servers.

Resultaten & gevolgen

Dit is het moment waarop een poging overgaat tot een incident en WAT het resultaat of gevolg daarvan is. Phishing, malware én ongepatchte servers kunnen hier allemaal toe leiden.

-

Succesvolle exploitatie van kritieke kwetsbaarheden:

Wanneer een kwetsbaarheid effectief wordt misbruikt (bijvoorbeeld op een ongepatchte VPN, appliance of web service) krijgt een aanvaller directe toegang tot een systeem of netwerk.

Dit is een belangrijk kantelpunt: de kwetsbaarheid bestond al, waardoor de exploitatie is geslaagd en er nu een foothold in de omgeving is.

-

Identity compromise:

Denk hierbij aan overname van Microsoft 365-accounts, misbruik van VPN- of cloudtoegang of laterale beweging binnen de organisatie.

Zoals phishing de meest gebruikte aanvalstechniek is, vormt identiteit vandaag het centrale aanvalspunt.

-

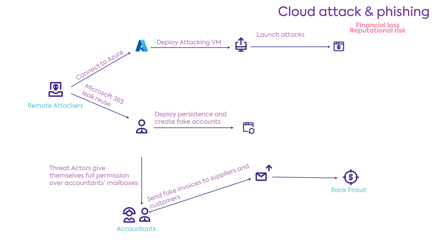

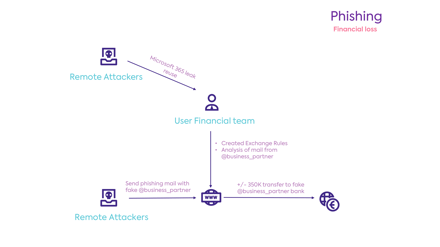

Business Email Compromise (BEC):

Hier zien we dat mailboxen of accounts worden overgenomen. Dit heeft voornamelijk directe financiële fraude tot gevolg door het impersoneren van directe of leveranciers die een betalingsverzoek doen.

-

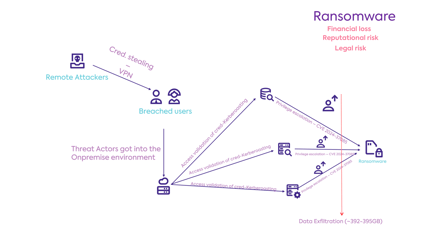

Ransomware:

Ransomware is doorgaans het eindstadium van een aanval, waarbij men data zoals credentials gaat stelen, en vervolgens de gecompromiseerde organisatie financieel afperst.

Vaak zijn ook operationele, reputatie- en juridische schade de bijhorende gevolgen.

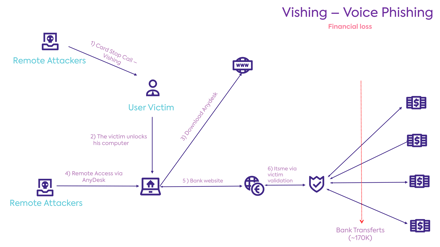

👉 De volgende voorbeelden illustreren enkele aanvalstechnieken. Klik voor een grotere versie.

Welke sectoren worden het vaakst geviseerd?

Op basis van onze incidenten zien we geen uitgesproken sectorgerichte targeting.

De meeste aanvallen zijn opportunistisch. Daarmee bedoelen we als het draagvlak of toegankelijkheid van de omgeving groot is:

-

als een mailbox onvoldoende beveiligd is, wordt die misbruikt;

-

als MFA ontbreekt, wordt dat uitgebuit;

-

als systemen niet gepatcht zijn, worden ze aangevallen.

-

als er beperkte awareness over de risico's is,

-

...

Wel zien we dat bepaalde functies binnen organisaties vaker slachtoffer zijn. Denk aan profielen binnen finance en accounting, HR, en IT-profielen en directieleden met uitgebreide rechten, omdat zij vaak uitgebreidere toegang hebben tot gevoelige data binnen de onderneming.

Het belangrijkste cybersecurityadvies voor 2026

1) Beperk het aanvalsvlak zo sterk mogelijk

Omdat verschillende aanvalstechnieken tot dezelfde resultaten kunnen leiden, ligt de grootste winst bij:

-

het blokkeren van toegang vanuit niet-relevante landen;

-

MFA op alle accounts, zonder uitzonderingen;

-

het minimaliseren en hardenen van blootgestelde VPN’s, appliances en webdiensten.

2) Focus op identiteit en gebruikersgedrag

Aangezien identity compromise het structurele kantelpunt vormt:

-

blijft awareness rond phishing en social engineering cruciaal;

-

verdienen kritische profielen (finance, HR, IT, directie) extra aandacht;

-

moet identiteitsbeveiliging continu opgevolgd worden.

3) Zorg voor continue securityhygiëne

Veel incidenten maken misbruik van gekende zwaktes. Daarom blijft het essentieel om:

-

systematisch te patchen;

-

het aanvalsvlak regelmatig te evalueren;

-

detectie en monitoring actief te houden.

Onthoud dat cybersecurity geen eenmalig project is, maar een continu proces.

Deze maatregelen tonen waar organisaties preventief het verschil maken. Maar zelfs met sterke basisbeveiliging blijft voorbereiding essentieel.

Waar organisaties vandaag écht het verschil maken

Cyberincidenten ontstaan door geslaagde aanvallen, niet door pogingen alleen. Door duidelijk te onderscheiden tussen aanvalstechnieken en hun resultaten, wordt ook helder waar organisaties vandaag het verschil kunnen maken.

De meeste cyberaanvallen beginnen niet met geavanceerde technieken, maar met eenvoudige tekortkomingen, zoals ontbrekende MFA, onvoldoende awareness of niet-gepatchte systemen.

Wie inzet op een beperkt aanvalsvlak, sterke identiteitsbeveiliging en bewuste gebruikers, voorkomt het merendeel van de cyberincidenten nog vóór ze echte impact hebben.

Belangrijke toevoeging

Tegelijk toont onze incident response-ervaring aan dat voorbereiding cruciaal blijft. Wanneer een aanval toch slaagt, maakt een duidelijk Incident Response Plan het verschil tussen controle houden en kostbare tijd verliezen.

Organisaties die vooraf vastleggen wie welke beslissingen neemt en welke stappen gevolgd worden, beperken de impact aanzienlijk wanneer elke minuut telt.

👉 Leer meer over ons Incident Response team en hoe we jouw organisatie kunnen helpen voorbereiden.