Les cyberincidents ne sont plus des situations de crise exceptionnelles. Ils font aujourd’hui partie de la réalité quotidienne de pratiquement toutes les organisations.

Notre équipe Incident Response est mobilisée chaque jour pour intervenir lors d’incidents de sécurité au sein d’organisations issues de secteurs très variés. En analysant systématiquement ces incidents, des schémas clairs se dégagent :

-

les moyens et techniques utilisés par les hackers,

-

les conséquences finales pour les organisations,

-

et la manière dont les attaques se déroulent concrètement.

Sur la base de notre expérience, nous vous expliquons comment surviennent aujourd’hui les cyberincidents les plus fréquents - et surtout comment les organisations peuvent mieux les prévenir.

RésuméQuels sont les cyberincidents les plus fréquents en Belgique ? Quelles organisations sont les plus exposées ? |

Les cyberincidents les plus fréquents aujourd’hui

Moyens et techniques

Cette partie décrit comment les hackers parviennent à pénétrer dans un environnement. Cela ne mène pas automatiquement à un incident, mais constitue le point de départ.

Les vecteurs d’attaque les plus courants sont le phishing, les voleurs de mots de passe et les malwares, ainsi que les serveurs non patchés.

-

Phishing :

Le phishing reste de loin la technique d’attaque la plus utilisée. Il s’agit de plus en plus de messages ciblés se faisant passer pour des fournisseurs, partenaires, collègues ou services internes de confiance (finance, administration, etc.).

-

Voleurs de mots de passe & malwares :

Via des pièces jointes ou des téléchargements malveillants, les attaquants tentent d’installer des logiciels capables de récupérer des identifiants, de voler des sessions actives ou d’établir un accès persistant à l’environnement.

-

Serveurs non patchés :

Les attaquants scannent en permanence Internet à la recherche de VPN vulnérables, de passerelles d’accès distant, d’appliances obsolètes et de services web ou serveurs non mis à jour.

Résultats et impacts

C’est à ce stade qu’une tentative d’intrusion peut évoluer en incident réel, avec des conséquences concrètes.

-

Exploitation réussie de vulnérabilités critiques :

Lorsqu’une vulnérabilité est exploitée avec succès (par exemple sur un VPN, une appliance ou un service web), l’attaquant obtient immédiatement un accès direct à un système ou à un réseau.

Il s’agit d’un point de bascule critique : la vulnérabilité existait, elle a été exploitée, et un point d’ancrage est désormais présent dans l’environnement.

-

Compromission d’identité :

À partir de là, les attaquants prennent souvent le contrôle de comptes Microsoft 365, abusent d’accès VPN ou cloud, ou se déplacent latéralement au sein de l’organisation.

Le phishing reste la technique la plus courante, faisant de l’identité le principal point d’attaque aujourd’hui.

-

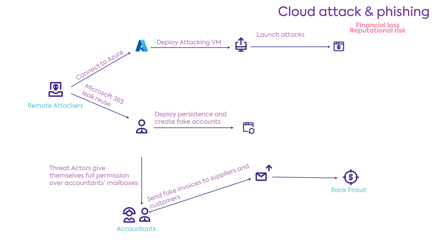

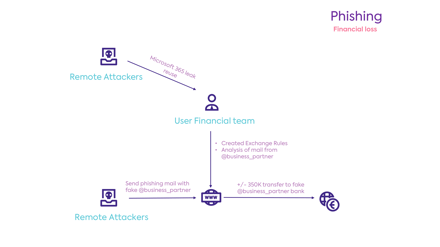

Business Email Compromise (BEC) :

Dans les attaques BEC, des boîtes mail sont compromises afin de mener des fraudes financières directes. Les attaquants se font passer pour des dirigeants ou des fournisseurs et envoient de fausses demandes de paiement ou modifient des coordonnées bancaires.

-

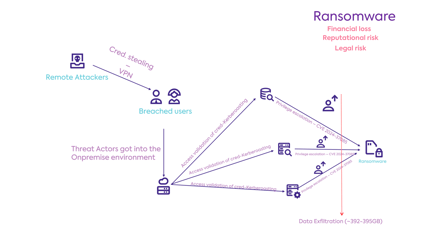

Ransomware :

Le ransomware constitue souvent l’étape finale d’une attaque. Après le vol d’identifiants et la compromission de systèmes, les attaquants chiffrent les données et les environnements, provoquant des dommages financiers, opérationnels, réputationnels et juridiques majeurs.

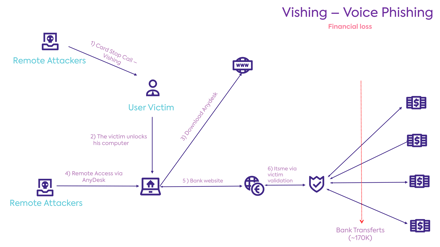

👉 Les exemples ci-dessous illustrent plusieurs scénarios d’attaque. (Cliquer pour agrandir)

Quels secteurs sont le plus souvent visés ?

Sur la base de nos interventions, il n’existe pas de secteurs exclusivement ciblés.

La majorité des attaques sont opportunistes. Les hackers évaluent l’attractivité ou la vulnérabilité d’un environnement :

-

si les boîtes mail sont insuffisamment sécurisées, elles sont exploitées ;

-

si le MFA est absent, les accès sont compromis ;

-

si les systèmes ne sont pas patchés, ils sont attaqués ;

-

si la sensibilisation est faible, les utilisateurs sont ciblés.

Nous constatons toutefois que certains profils sont plus fréquemment visés, notamment les fonctions financière, comptabilité, RH, IT et direction, car ils disposent d’un accès plus large et d’un impact plus important au sein de l’organisation.

Les priorités clés en cybersécurité pour 2026

1) Réduire la surface d’attaque autant que possible

Étant donné que différentes techniques d’attaque peuvent mener au même résultat, les gains les plus importants se situent dans :

-

le blocage des accès depuis des localisations non pertinentes ;

-

l’activation du MFA sur tous les comptes, sans exception ;

-

la réduction et le durcissement des VPN, appliances et services web exposés.

2) Se concentrer sur l’identité et le comportement des utilisateurs

Puisque la compromission d’identité constitue le point de rupture structurel de nombreuses attaques :

-

la sensibilisation au phishing et à l’ingénierie sociale reste essentielle ;

-

les profils critiques (finance, RH, IT, direction) nécessitent une attention renforcée ;

-

la sécurité des identités doit être suivie et améliorée en continu.

3) Assurer une discipline de sécurité continue

De nombreux incidents exploitent des faiblesses connues. Il est donc essentiel de :

-

appliquer systématiquement les correctifs ;

-

évaluer régulièrement la surface d’attaque ;

-

maintenir une détection et un monitoring actifs.

La cybersécurité n’est pas un projet ponctuel, mais un processus continu.

Les mesures préventives font une réelle différence, mais même avec une base de sécurité solide, la préparation reste indispensable.

Là où les organisations font réellement la différence aujourd’hui

Les cyberincidents sont souvent composés de plusieurs attaques en chaîne plutôt que d’un événement unique. En distinguant clairement les techniques d’attaque de leurs conséquences, les organisations identifient plus facilement où agir.

La plupart des cyberattaques ne commencent pas par des techniques avancées, mais par des failles simples telles que l’absence de MFA, un manque de sensibilisation ou des systèmes non patchés.

Les organisations qui limitent leur surface d’attaque, sécurisent correctement les identités et travaillent avec des utilisateurs sensibilisés évitent que la majorité des incidents n’aient un impact réel.

Un complément essentiel

Notre expérience en incident response montre également que la préparation est cruciale. Lorsqu’une attaque aboutit, un plan de réponse aux incidents clairement défini fait souvent la différence entre le chaos et le contrôle.

Les organisations qui déterminent à l’avance qui prend quelles décisions et dans quels scénarios réduisent considérablement l’impact lorsque chaque minute compte.

👉 Découvrez notre équipe Incident Response et comment nous aidons votre organisation à se préparer.